Alphorm.com Formation SCADA : Cybersécurité des systèmes industriels

- 1. Formation ICS/SCADA Cybersécurité des systèmes industriels Une formation Hamza KONDAH

- 2. « Qui connaît l’autre et se connaît lui-même peut livrer cent batailles sans jamais être en péril. Qui ne connaît pas l’autre mais se connait lui-même pour chaque victoire, connaîtra une défaite. Qui ne connaît ni l’autre ni lui-même, perdra inéluctablement toutes les batailles . » Sun Tzu { ~ 450 ans av. J. C. }

- 3. Une formation Introduction Un enjeu organisationnel Base pyramidale d’une entreprise Obligation de continuité d’activité Les SII sont encore plus sensibles Management d’un SI : Point primordial

- 7. Une formation Plan de la formation Présentation de la formation Les aspects de la sécurité systèmes industriels La sécurité des attaques sur les protocoles et PLC Test d’intrusion Attaques sur les réseaux sans fils Analyse de malware ICS/SCADA La sécurité physique La défense en profondeur Conclusion et perspectives

- 8. Une formation Public concerné Auditeurs / Pentesteurs Responsables de sécurité Automaticiens Architectes et administrateurs réseaux et systèmes ICS/SCADA Passionnés

- 9. Une formation Connaissances requises Connaître les bases en réseaux et systèmes Avoir de bonnes connaissances générales en sécurité des systèmes d'information

- 12. Mettre en place le lab de la formation Une formation Hamza KONDAH

- 13. Une formation Architecture du LAB LAB : Déployer le LAB Plan

- 14. Une formation Architecture du LAB

- 15. Une formation LAB : Déployer la LAB

- 16. Découvrir les enjeux des systèmes d'information Une formation Hamza KONDAH

- 17. Une formation Introduction Enjeux d’un système d’information Plan

- 19. Une formation Enjeux d’un SI Un enjeux organisationnel Base pyramidal d’une entreprise Obligation de continuité d’activité Relation avec le système opérationnel : Acheminement de l’information

- 20. Définir le périmètre d'action pour la sécurité des systèmes industriels Une formation Hamza KONDAH

- 21. Une formation Architecture fonctionnelle Périmètre d’action Plan

- 22. Une formation Architecture fonctionnelle Niveau 4 (ERP) Gestion des produits et des stocks Gestion des clients des commandes Niveau 3 (MES) Localisation des produits Mouvements physiques et gestion des lots Niveau 2 (SCADA) Supervision , contrôle-commande Niveau 1 (PLC) Automatismes Niveau 0 Capteurs et actionneurs

- 24. Découvrir les aspects de la sécurité des systèmes ICS/SCADA Une formation Hamza KONDAH

- 25. Une formation Aspect sécurité des SI Réduire les risques technologiques Réduire les risques informationnels Sécurité physique Sécurité logique Sécurité applicative Sécurité de l’exploitation Sécurité des télécommunications

- 26. Découvrir l'historique des systèmes industriels Une formation Hamza KONDAH

- 27. Une formation Evolution des réseaux ICS Historique Plan

- 28. Une formation Evolution des réseaux ICS Un début avec les relais électriques ==> Compliqusé + pas d’update Automate programmable IP Based L’avenir reste dans les OT Plus c o n n e c t é = Plus vulnérable

- 29. Une formation Historique 1700s : La révolution 1900s : Utilisation des relais 960 : Distributed control 1969 : Premier PLC

- 30. Une formation Historique 1973 : Invention du Modbus 1986 : PLCs contrôlé par des PCs 1992 : TCP/IP pour les PLCs 2003 : Serveurs web pour les PLCs 2010 : AD

- 31. Maîtriser les systèmes ICS/SCADA et leurs composants Une formation Hamza KONDAH

- 32. Une formation Qu’est ce qu’un ICS ? Vocabulaire Composants ICS Plan

- 33. Une formation Qu’est ce qu’un ICS ?

- 34. Une formation Composants ICS Capteurs et actionneurs : Infraction avec le monde physique IHM Locale : Supervision et contrôle RTU : Remote Terminal Unit PLC : Programmable Logic Controller

- 35. Une formation Composants ICS IED : Intelligent Electronic Device Superviseur : Supervision des processus Data Historian : Enregistrement de toutes les informations au niveau production/ SCADA

- 36. Démystifier les automates programmables (PLC) Une formation Hamza KONDAH

- 37. Une formation Qu’est ce qu’un PLC ? Les vendeurs PLC Lab : les PLC Plan

- 38. Une formation Qu’est ce qu’un PLC ? Automate programmable Remplace les relais électriques Analogue input/output

- 40. Une formation Les vendeurs PLC

- 41. Une formation Lab : les PLC

- 42. Comprendre les interfaces homme/machine (IHM) Une formation Hamza KONDAH

- 43. Découvrir les APT (Advanced Persistant Threat ) Une formation Hamza KONDAH

- 44. Advanced Persistent Threat Schéma : Youness Zougar

- 45. Retours sur expérience Le malware Stuxnet Une formation Hamza KONDAH

- 47. Retours sur expérience Le malware Triton Une formation Hamza KONDAH

- 48. Triton

- 54. Triton

- 55. Retours sur expérience Attaques sur les ICS Une formation Hamza KONDAH

- 56. 1982 : Piratage du gazoduc russe par les américains par cheval de Troie et Bombe logique • Gazoduc transsibérien Urengoy-Pomary-Uzhgorod • Architecture et logiciels avaient été volés par KGB à une firme canadienne • CIA était au courant que le KGB allait voler le logiciel • Sabotage effectué par la CIA, gardé secret par la CIA jusqu’en 2004 • « La pipeline a été développée pour répondre aux besoins des turbines et des vannes. Les résultats sont l'explosion et l'incendie non nucléaires les plus monumentaux jamais vus de l'espace» 2000 : Apparition des systèmes industriels (SCADA) dans l’informatique sur étagère et les réseaux 2003 : Site nucléaire de Davis-Besse Ohio • Vers SQL Slammer s'est répandu du réseau bureautique à tout le réseau industriel : BSOD Retour d’expérience

- 57. Une formation Retour d’expérience Mots de passe accès distants NOC Vol d'informations concernant leur produit OASyS SCADA Telvent forcé de déconnecter leurs accès distants clients

- 58. Aout 2012 , Arabie Saoudite – Aramco • Plus gros producteur de pétrole au monde • Insertion d’un logiciel malfaisant par un administrateur système Windows Code viral visant les systèmes Windows 30 000 postes de travail touchées =≈ 3000 serveurs Attaques visant le SI d’entreprise • Le neutralisant totalement pendant 2 semaines • Étanchéité totale avec les SI industriels ? • Comment gérer la logistique, l'acheminement du pétrole, l'état des stocks quand le SI est indisponible ? • -> Risque de pic sur le prix de pétrole à l’échelle mondiale Périmètre défensive

- 59. Une formation Retour d’expérience Avril 2013 : Georgia water plant, traitements des eaux (USA) Changement du taux de chlore et de fluor Arrêt de l'usine par précaution Enquête du FBI

- 60. Rapport publié en 2014 par le bureau Fédéral de Sécurité Informatique Allemand (BSI) Attaque de 2013 • Peu de détails fournis • Entrée des attaquants par compromission de poste utilisateurs Sur le SIE, par courriels piégés Dégâts estimés en millions d’euros Première attaque documentée par des criminels sur infrastructure industrielle Périmètre défensive

- 61. Découvrir les menaces sur les systèmes ICS/SCADA Une formation Hamza KONDAH

- 62. Une formation Plan Périmètre défensif Evolution de la perception des risques

- 63. Périmètre défensif Interconnexions omniprésentes • SI d’entreprises • Bases de données • ERP • Partage de ressources réseau et télécom Accès partenaires • Maintenance tierce • Equipement en leasing • Systèmes logistiques • Support Systèmes répartis et hétérogènes • Fusions et acquisitions d’entreprises et groupes • Multi-sites : points d’entrées partout • Du plus petit au plus grand • Globalisation de l’Entreprise

- 64. Périmètre défensif Sabotage informatique gouvernemental • Partie standard de l'arsenal des nations • Rôle classique des forces et services spéciaux • Peu différent du sabotage traditionnel • Mais moins coûteux Terrorisme par voie informatique peu efficace • Difficulté à revendiquer un incident industriel de façon crédible • Complexité de la planification de l'aspect industriel de l'incident • Risques moindres : on ne se fait pas tirer dessus derrière un clavier Attaques criminelles probables • Manipulation de marché des vols • « Prise en otage » d'usine (exemple des crypto-lockers) Attaques non ciblées et risque permanent • Forte vulnérabilité des SII aux virus informatiques • Difficulté du maintien à jour : correctifs bases antivirales

- 65. Une formation Evolution de la perception des risques Désastre Hacking et cracking OS/App Politique Social engineering Denial Of Service Virus et Malware Physique

- 66. Connaître les vulnérabilités intrinsèques des systèmes ICS/SCADA Une formation Hamza KONDAH

- 67. Vulnérabilités intrinsèque ICS Comptes par défaut (USER/USER, winccd/winccpass, etc.) Mots de passe faibles ou triviaux (vides, nom client, nom intégrateur, mot du dictionnaire évident, etc.)

- 68. Vulnérabilités intrinsèque ICS Un seul et unique réseau regroupant la bureautique et le SI industriel Présence d’un firewall mais règles non maîtrisées Flux directs sans passer par une DMZ Équipements bypassant le firewall

- 69. Vulnérabilités intrinsèque ICS Absence d’intégration de la sécurité dans les projets Session Windows non verrouillée et IHM accessible (accès physique au poste de supervision) IHM connectée en permanence avec un compte « admin »

- 70. Vulnérabilités intrinsèque ICS FTP, Telnet, VNC, SNMP etc. utilisés sans chiffrement Récupération de logins/mots de passe Connexion illégitime à des équipements réseau, serveurs voire IHMs

- 71. Vulnérabilités intrinsèque ICS Pas de hardening (mots de passes stockés en LM, privilèges administrateur local, configurations par défaut, services inutiles exposés)

- 72. Découvrir les sources d'attaque sur les systèmes ICS/SCADA Une formation Hamza KONDAH

- 73. Une formation L’origine ! Attaque ciblée • Grand impact sur la cible. • Basée sur une stratégie et une cible bien déterminée. • Avec de très bonnes compétences techniques. • Utilisation de techniques sophistiquées et furtivité. • Le gain financier ou industriel n’est pas immédiat. • Le coût est non-négligeable. Attaque classique • Impact faible ou moyen. • La cible est découverte d’une façon opportuniste. • Variation des compétences (d’un script kiddie au hacker). • Les systèmes ciblés sont souvent non ou partiellement patchés. • Le gain rapide. • Recherche de la reconnaissance.

- 74. Maîtriser le threat modeling pour les systèmes ICS/SCADA Une formation Hamza KONDAH

- 75. Une formation Approches S’entretenir avec les ingénieurs S’entretenir avec les IT Plan

- 76. Les 3 approches générales à la modélisation des menaces : 1. Centrée sur l’attaquant : commence avec l’attaquant, évalue ses buts et comment il peut les atteindre 2. Centrée sur le logiciel : cette approche (aussi appelée « centrée sur le système », « centrée sur le design » ou « centrée sur l’architecture ») commence à partir du design du système, et tente d’aller étape par étape à travers le modèle du système, pour rechercher les types d’attaques contre chaque élément du modèle 3. Centrée sur l’actif : implique de commencer par des actifs affiliés à un système, comme une collection de renseignements personnels sensibles Approches

- 77. Une bonne modélisation des menaces prendra en compte ces points ci-dessous : Consulter toutes les documentations relatives aux systèmes SCADA Parler aux ingénieurs de contrôle ou aux techniciens de terrain Parler aux personnes en relation avec le SI pour comprendre comment il est mis en œuvre Identifier les actifs et les défenses mises en place pour protéger ces actifs Identifier ceux qui se connectent à ces actifs Définir les profils des attaquants qui seraient intéressés par ces actifs Créer un modèle de menace actuelle en fonction des informations collectées qui permettrait aux attaquants de gagner un accès en utilisant une vulnérabilité qui contourne les défenses Threat modeling

- 78. Une formation Threat modeling S’entretenir avec les ingénieurs de contrôle et de terrain Crucial pour comprendre l’ensemble des systèmes de contrôle, dispositifs sur le terrain, configurations qui existent

- 79. Une formation S’entretenir avec les ingénieurs Comment est mis en place le réseau de contrôle ? Comment est mis en place le réseau de contrôle ? Quel type de système de contrôle existe dans l’environnement ? Quel type de système de contrôle existe dans l’environnement ? Quels types d’équipements existent au niveau industriel ? Quels types d’équipements existent au niveau industriel ? Quels sont les protocoles utilisés dans le réseau de contrôle ? Quels sont les protocoles utilisés dans le réseau de contrôle ? Est-ce que ces protocoles supportent : •L’authentification •Les autorisations •Les gestions de session •Le chiffrement Est-ce que ces protocoles supportent : •L’authentification •Les autorisations •Les gestions de session •Le chiffrement Est-ce que le réseau de contrôle est cloisonné ? Est-ce que le réseau de contrôle est cloisonné ? Si oui comment est-il implémenté ? Si oui comment est-il implémenté ?

- 80. Une formation S’entretenir avec les ingénieurs Sinon pour quelle raison ne pas l’implémenter ? Sinon pour quelle raison ne pas l’implémenter ? Toutes les combiens de temps sont faites les MàJs ? Toutes les combiens de temps sont faites les MàJs ? Est-ce qu’il existe une connexion à distance au réseau de contrôle même s’il a été cloisonné ? Est-ce qu’il existe une connexion à distance au réseau de contrôle même s’il a été cloisonné ? Si oui est-ce que c’est sécurisé et supporte : •L’authentification •Les autorisations •Le chiffrement Si oui est-ce que c’est sécurisé et supporte : •L’authentification •Les autorisations •Le chiffrement Est-ce que des capteurs, générateurs, PLCs, RTUs existent en dehors du réseau de contrôle ? Est-ce que des capteurs, générateurs, PLCs, RTUs existent en dehors du réseau de contrôle ? Si c’est le cas, comment communiquent-ils ? Si c’est le cas, comment communiquent-ils ? Est-ce qu’il y a des connexions sans fil vers l’extérieur ? Est-ce qu’il y a des connexions sans fil vers l’extérieur ? Si oui comment sont-elles effectuées ? Si oui comment sont-elles effectuées ?

- 81. Une formation S’entretenir avec les IT Quel type de serveur mail est utilisé ? Quel type de serveur mail est utilisé ? Quels types d’OS sont supportés par les serveurs ? Quels types d’OS sont supportés par les serveurs ? Est-ce que ces applications utilisent HTTP / HTTPS / Autres ? Est-ce que ces applications utilisent HTTP / HTTPS / Autres ? Est-ce que des serveurs ou des machines peuvent se connecter au réseau de contrôle ? Est-ce que des serveurs ou des machines peuvent se connecter au réseau de contrôle ? Quels types de firewall sont utilisés ? Quels types de firewall sont utilisés ?

- 82. Une formation S’entretenir avec les IT Comment est mis en place le réseau ? Est-ce qu’il y a une DMZ ? Comment est séparée la DMZ du reste du réseau ? Quels types de serveurs sont exposés à l’extérieur ? •Web •Mail •Firewall •Routeurs •Applications Quels sont les applications exposées à l’extérieur ? •Web •Mobile •Client / serveur

- 83. Une formation S’entretenir avec les IT Si oui, comment est-ce qu’ils communiquent et quelle sécurité est appliquée ? •Authentification •Autorisations •Chiffrement Si oui, comment est-ce qu’ils communiquent et quelle sécurité est appliquée ? •Authentification •Autorisations •Chiffrement Est-ce que les utilisateurs ont un accès à distance au réseau de l’entreprise ? Est-ce que les utilisateurs ont un accès à distance au réseau de l’entreprise ? Si oui, est-ce qu’il supporte : •L’authentification •Les autorisations •Le chiffrement Si oui, est-ce qu’il supporte : •L’authentification •Les autorisations •Le chiffrement Quel est le mécanisme de mise à jour utilisé ? Quel est le mécanisme de mise à jour utilisé ? Quel est le cycle de mises à jour ? Quel est le cycle de mises à jour ?

- 84. Une formation S’entretenir avec les IT Est-ce qu’il y a des IDS / IPS ? Est-ce qu’il y a des IDS / IPS ? Qui sont les personnes qui surveillent ces systèmes et reçoivent les notifications ? Qui sont les personnes qui surveillent ces systèmes et reçoivent les notifications ? Est-ce qu’il y a des points d’accès utilisateurs et visiteurs ? Est-ce qu’il y a des points d’accès utilisateurs et visiteurs ? Quel est le type d’authentification/chiffrem ent utilisé sur ces points d’accès ? Quel est le type d’authentification/chiffrem ent utilisé sur ces points d’accès ? Est-ce que la DSI contrôle ces routeurs ou c’est le FAI ? Est-ce que la DSI contrôle ces routeurs ou c’est le FAI ?

- 85. Maîtriser les standards de gestion de vulnérabilités Une formation Hamza KONDAH

- 86. Une formation Terminologie CVE CVSS CWE CWSS Vulnérabilité Exploit 0 Day

- 87. Comprendre les tests d'exposition pour les systèmes ICS/SCADA Une formation Hamza KONDAH

- 88. Une formation Exposition des SI Un test d'exposition consiste à énumérer tous les actifs présents sur le réseau public d'une organisation Celui-ci permet d'avoir une vue globale de l'empreinte numérique visible par un attaquant

- 89. Une formation Exposition des SI La volatilité des infrastructures informatiques et des informations numériques fait qu'il est parfois difficile d'évaluer pleinement la surface d'exposition et d'attaque d'une organisation

- 90. Une formation Exposition des SI

- 91. Découvrir la notion de surface d'attaque Une formation Hamza KONDAH

- 94. Maîtriser la méthodologie de test d'intrusion des systèmes ICS/SCADA Une formation Hamza KONDAH

- 96. Maîtriser l'analyse du risque au niveau des environnements ICS/SCADA Une formation Hamza KONDAH

- 97. Une formation Identification Threat modeling Scénario à risque Calcul du risque Plan

- 98. Identification

- 99. Identification

- 100. Threat modeling

- 104. Une formation Scénario à risque

- 105. Une formation Scénario à risque

- 106. Une formation Calcul du risque

- 107. Découvrir les attaques sur les protocoles ICS/SCADA Une formation Hamza KONDAH

- 108. Une formation Catégories d’attaques Outils nécessaires Plan

- 109. Une formation Catégories d’attaques Reconnaissances Sniffing Replay MiTM Packet Building DoS

- 111. Le problème ? L’insécurité par héritage

- 112. Maîtriser l'analyse protocolaire avec Wireshark pour les systèmes ICS/SCADA Une formation Hamza KONDAH

- 113. Une formation Introduction à Wireshark Filtres Création de Profils Création de Bouton Extraction de fichiers Lab : Wireshark Plan

- 114. Une formation Introduction à Wireshark Analyseur de paquets Le dépannage et l'analyse de réseaux informatiques Le développement de protocoles L'éducation et la rétro-ingénierie Gère plus de 1300 protocoles

- 118. Une formation Wireshark permet de créer des profils à chaque scénario spécifique On peut associer chaque profil peut être associé : • Paramètres et réglages • Des filtres de captures • Des filtres d’affichage • Règles de coloration Création de Profils

- 119. Une formation Création de Bouton

- 120. Une formation Extraction de fichiers

- 121. Une formation Lab : Wireshark

- 122. Découvrir les techniques de scanning et reconnaissance dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 123. Une formation Introduction NMAP Scripts NSE Lab : Reconnaissance Plan

- 124. Une formation Introduction La reconnaissance est comme d’habitude, la base pyramidale de notre pentest Attention : Il faut faire très attention aux scans que vous exécutez Toujours tester en pre-prod NMAP : Destructeurs pour les ICS/SCADA

- 125. Une formation NMAP Scanner de ports open source Ports ouverts, services hébergés et informations sur l’OS La référence Version graphique : Zenmap Une légende !

- 126. Une formation Scripts NSE Scripting Nmap Permet d’automatiser certaines tâches Idéal pour la reconnaissance des environnements ICS/SCADA

- 128. Une formation Lab : Reconnaissance

- 129. Une formation Lab : Reconnaissance

- 130. Découvrir le protocole Modbus Une formation Hamza KONDAH

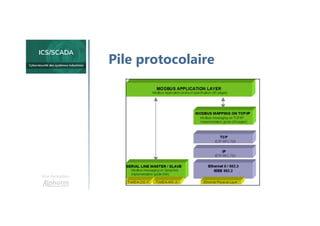

- 131. Une formation Protocoles ICS : MODBUS Pile protocolaire Code de fonctions Lab : Analyse Modbus Plan

- 132. Une formation Serial Communication Application industrielle Royalty-free Un des standards de la communication industrielle Protocoles ICS : MODBUS

- 133. Une formation Protocole Maître/Esclave Utilisé via le TCP Communication avec PLC Pas de sécurité Protocoles ICS : MODBUS

- 136. Une formation Code de fonctions

- 137. Une formation Code de fonctions

- 138. Une formation Code de fonctions

- 139. Une formation Lab : Analyse Modbus

- 140. Maîtriser les attaques sur le protocole Modbus Une formation Hamza KONDAH

- 141. Une formation Lab : Attaquer Modbus

- 142. Découvrir les protocoles BACNET et EtherNetIP Une formation Hamza KONDAH

- 143. Une formation Protocoles ICS : BACNET Pile protocolaire bacnet EtherNETTIP Lab : Analyse BACNET & EtherNETTIP Plan

- 144. Une formation Pile protocolaire bacnet

- 147. Une formation Lab : Analyse BACNET

- 148. Découvrir les attaques sur du S7COMM Une formation Hamza KONDAH

- 149. Une formation Lab : Attaques sur Profinet

- 150. Maîtriser le fuzzing protocolaire des protocoles ICS/SCADA avec aegis Une formation Hamza KONDAH

- 151. Une formation Le Fuzzing Le Fuzzing avec aegis Protocoles supportés Lab : Le Fuzzing Plan

- 152. Une formation Le Fuzzing Envoyer des valeurs aléatoires jusqu’à provoquer un crash Ensuite Analyser le crash Les fuzziers existent Server Side Jamais en serial ! Master et Slave Mode

- 153. Une formation Le Fuzzing avec aegis Outil extrême puissant Premier du genre ! Approche de smart fuzzing Identification de robustesse et sécurité des protocoles de communications

- 156. Une formation Lab : Le Fuzzing

- 157. Découvrir les surfaces d'attaque sur les PLC Une formation Hamza KONDAH

- 158. Une formation Surface d’attaque globale Composants PLC Plan

- 159. Une formation Surface d’attaque globale

- 160. Une formation Surface d’attaque globale

- 161. Découvrir des attaques complémentaires sur les PLC Une formation Hamza KONDAH

- 162. Une formation Lab : attaque sur les PLC

- 163. Maîtriser l'analyse de firmware sur les PLC Une formation Hamza KONDAH

- 164. Une formation Plan Firmware Mod Kit L’analyse en soit Lab : Analyse de Firmware

- 165. Une formation Firmware Mod Kit

- 166. Une formation Firmware Mod Kit

- 167. Une formation L ’analyse en soit

- 168. Une formation Lab : Analyse de Firmware

- 169. Rappeler les architectures réseaux ICS/SCADA Une formation Hamza KONDAH

- 171. Mettre en place un threat modeling pour attaquer les architectures réseaux ICS/SCADA Une formation Hamza KONDAH

- 174. Une formation Threat modeling Intelligence Gathering La seconde étape est celle de “Intelligence Gathering” Dans cette étape, l’objectif est de rassembler un maximum d’informations sur notre cible (peut être comparée à de la reconnaissance)

- 175. Une formation Threat modeling Dresser une liste des menaces en fonction de la surface d’attaque exposée ainsi que leur impact potentiel

- 176. Une formation Architecture ICS/SCADA Windows server 2008 R2

- 177. Introduire Metasploit pour le test d'intrusion des systèmes ICS/SCADA Une formation Hamza KONDAH

- 178. Une formation Introduction L’approche en question Metasploit Architecture Plan

- 179. Une formation Méthodologie Test de pénétration + Vecteurs Ambiguïté Qu’est ce qu’un exploit ? Services vous dites ? Compromission de services Standard : Penetration Testing Execution Standard (PTES) Introduction

- 180. Une formation L’approche en question Pre- engagement Interactions Intelligence Gathering Threat Modeling Vulnerability Analysis Exploitation Post Exploitation Reporting

- 181. Une formation Metasploit Metasploit est un ensemble d’outils, très complet et modulable S’utilise pour du scanning de port, en exploitation et en post-exploitation Avantage d’être un outil open source : mises à jour régulières par la communauté

- 183. Maîtriser l'exploitation de vulnérabilités dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 185. Découvrir le pivoting dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 186. Introduire la notion de Malware Une formation Hamza KONDAH

- 187. Une formation Introduction Classification Vecteurs d’attaque Spear phishing / phishing Les serveurs C&C Plan

- 189. Une formation Introduction Internationalisation de la cybercriminalité Rejoint le monde réel en élargissant les domaines d’activité Cyber-espionnage très actif APT21, collecte des teras octets de plus de 140 entreprises

- 190. Une formation Classification Virus Vers Spyware/adware (keylogger) Rootkit Botnet Ransomware Cryptominers

- 191. Spear phishing / phishing

- 192. Une formation Les serveurs C&C

- 193. Une formation Introduction APT : Advanced Persistant Threat Furtivité Exfiltration de données Malwares assez sophistiqués Etats, hacktivistes….

- 194. Une formation Lab : Les APT

- 195. Techniques d'analyse de Malwares dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 196. Une formation Plan Fuzzy Hashing Classification avec YARA MUNIN APP ANY RUN HYBRID ANALYSIS Cuckoo

- 197. Fuzzy Hashing

- 198. Une formation Classification avec YARA L'un des outils d'analyse de logiciels malveillants les plus populaires Il permet à un chercheur d'écrire une règle en tant que fichier binaire Les règles peuvent contenir un comportement et des chaînes spécifiques

- 199. Une formation Classification avec YARA Il peut être combiné avec des alertes continues, surveillance YARA permet des conditions logiques et complexes

- 200. Une formation MUNIN

- 201. Une formation APP ANY RUN

- 203. Une formation Cuckoo

- 204. Introduire l'importance de la sécurité physique dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 205. Une formation Introduction Le noyau de la sécurité Red teaming Plan

- 206. Une formation Introduction La sécurité physique est la base de tout programme de sécurité de l’information Restreindre les accès physiques non autorisés Vol, sabotage, altération … Impact sur la CIA

- 207. Une formation La noyau de la sécurité

- 209. Connaître les différents vecteurs d'attaques physiques sur les environnements ICS/SCADA Une formation Hamza KONDAH

- 210. Une formation Attaques sur les machines Intrusion physique Plan

- 211. Une formation Attaques sur les machines

- 212. Une formation Attaques sur les machines

- 219. Dompter les attaques sur les supports physiques dans les environnements ICS/SCADA Une formation Hamza KONDAH

- 220. Plan Une formation Architecture du lab Saisie automatisée Introduction Anatomie Méthodologie Lab : Attaques HID

- 221. Architecture du lab Une formation

- 222. Saisie automatisée Une formation Keyboard Opérateur Injection de « touches » Injection de plus de 9000 caractères par minute Payload préprogrammé Manipulation totale Plug and Play

- 223. Introduction Une formation Outils d’injection de touches Plateforme HID la plus stable Livré dans un design d’une clé USB basique Outil furtif Représente un clavier programmable

- 224. Anatomie Une formation PayloadsPayloads Ducky ScriptDucky Script Duck EncoderDuck Encoder Inject.binInject.bin FirmwareFirmware

- 225. Lab : Attaques HID Une formation

- 226. Comprendre la notion de défense en profondeur Une formation Hamza KONDAH

- 227. Une formation Défense en profondeur Difficultés à gérer les réseaux ICS Mesures traditionnels inutiles Nécessité d’un modèle avec différentes couches opaques Restrictions liées aux périphériques Restrictions liées au réseau Conditions d’exécution et de disponibilité

- 228. Une formation Défense en profondeur

- 229. Une formation Défense en profondeur

- 230. Mettre en place des architectures ICS/SCADA sécurisées Une formation Hamza KONDAH

- 231. Une formation Rappel sur la sécurité physique Les DMZ Isolation DMZ Scada Canaux de Communication Architecture Sécurisée Plan

- 232. Une formation Rappel sécurité physique

- 236. Une formation Canaux de communication

- 239. Déployer un SIEM pour une meilleure sécurité réseau Une formation Hamza KONDAH

- 240. Une formation Contremesures Classiques Les SIEM Lab : déploiement d’un SIEM Plan

- 241. Une formation Choix des protocoles sécurisés Meilleures pratiques en sécurité Gouvernance et process : ITIL COBILT… Normes de sécurité ISO 27000X Configuration sécurisée Contremesures Classiques

- 242. Une formation TCPWrapper Bypassable Centralisation de l’information UTM ^^ SIEM pour une corrélation complète des logs Politiques de sécurité UTM Solution tout en un ^^ Pentest régulier Contremesures Classiques

- 244. Une formation Lab : déploiement d’un SIEM

- 245. Déployer un HIDS pour une meilleure sécurité hôte Une formation Hamza KONDAH

- 246. Une formation Systèmes de détection d’intrusion Les HIDS Les NIDS Lab : Déploiement d’un HIDS Plan

- 247. Systèmes de détection d’intrusion : définition • IDS = Système de Détection d’Intrusion (en anglais IDS = Intrusion Detection System) Mécanisme destiné à repérer des activités anormales ou suspectes sur la cible analysée (un réseau ou un hôte). Il permet ainsi d’avoir une action de prévention sur les risques d’intrusion afin de détecter toute tentative d’intrusion et éventuellement de réagir à cette tentative. Plusieurs types d’IDS IDS Hybride IDS Réseau IDS Hôte Les plus utilisés IPS Evolution vers les IPS KIDS Noyau IPS = Système de Prévention d’Intrusion (en anglais IPS : Intrusion Prevention System) : • Ensemble de composants logiciels et matériels dont la fonction principale est d’empêcher toute activité suspecte détectée au sein d’un système.

- 248. Une formation Network Intrusion Detection System Son rôle essentiel est l'analyse et l'interprétation des paquets circulant sur ce réseau NIDS

- 249. Une formation Systèmes de Détection d’Intrusion sur l’Hôte Il est placé en général sur des machines sensibles, susceptibles de subir des attaques et possédant des données sensibles pour l'entreprise (serveurs Web, serveurs applicatifs, etc.) HIDS

- 250. Une formation Lab : Déploiement d’un HIDS

- 251. Mettre en place un processus de patch management Une formation Hamza KONDAH

- 252. Processus de gestion des correctifs Patch management

- 253. Découvrir les mesures de sécurité applicative ICS/SCADA Une formation Hamza KONDAH

- 254. Plan Une formation Processus SDLC SDLC La veille en cyber sécurité

- 255. Processus SDLC ExigenceExigence ConceptionConception DéveloppementDéveloppement EssaiEssai DéploiementDéploiement Évaluation des risquesÉvaluation des risques Modélisation des menaces et revue de conception Modélisation des menaces et revue de conception Analyse statiqueAnalyse statique Tests de sécurité et révision du code Tests de sécurité et révision du code Évaluation de la sécurité et configuration sécurisée Évaluation de la sécurité et configuration sécurisée Processus SDLC Processus sécurisé SDLC

- 257. La veille en cyber Sécurité Où regarder ? Comment analyser ? Les filtres! Sélectionner les sources Ajustement du vocabulaire Imaginer de nouvelles approches Mobiliser une équipe

- 258. Maîtriser la sécurité des périphériques ICS/SCADA Une formation Hamza KONDAH

- 259. Une formation Durcissement Correctifs de sécurité CS Phase de fonctionnement Phase morte Plan

- 260. Une formation Le durcissement des dispositifs ICS peut être divisé en plusieurs disciplines Une discipline implique la désactivation des options et fonctionnalités inutiles et non utilisées sur les périphériques ICS Si vous n'utilisez pas le portail Web de diagnostic sur votre appareil ICS, désactivez- le Durcissement

- 261. Une formation Le périphérique ICS ne permet pas de désactiver les fonctions susmentionnées protocoles Envisagez de les coller derrière un pare- feu de style industriel et de les bloquer le port de service correspondant Durcissement

- 262. Une formation Verrouiller les câbles afin qu'ils ne puissent pas être déconnectés Durcissement

- 263. Une formation Source d'alimentation redondante Chemins d'accès des communication redondante Durcissement

- 264. Une formation Obtenez toujours vos logiciels, micro logiciels, correctifs et manuels auprès de sources, telles que le site Web du fabricant du dispositif ICS Vérifiez si votre fournisseur ICS propose des versions de microprogrammes signées de manière cryptographique dispositifs Correction d'appareil CS

- 265. Une formation Gestion de la configuration : Définir des modèles de configuration standard testés et éprouvés Travailler et sécuriser au mieux les dispositifs ICS pour lesquels ils ont été développés Correction d'appareil CS

- 266. Une formation Les paramètres ne suffisent pas Quelqu'un doit surveiller activement les anomalies et agir en conséquence L’adhérence est un autre facteur important pour le bon fonctionnement de vos dispositifs ICS à un processus de gestion du changement Phase de fonctionnement

- 267. Un processus de gestion du changement détails : Les procédures pour demander un changement Les procédures pour mettre en œuvre un changement Les procédures pour tester et vérifier une modification Les procédures pour (re)valider le système ICS Phase de fonctionnement

- 268. Une formation Certaines entreprises revendent d’anciens appareils ICS pour récupérer une partie de leurs coûts D'autres entreprises ont des politiques strictes contre la revente des ICS équipements par peur des fuites de données Phase morte

- 269. Déployer des honeypots ICS/SCADA Une formation Hamza KONDAH

- 270. Une formation Les honeypots Classification des honeypots Conpot Déploiement de honeypots Lab : Les honeypots Plan

- 271. Une formation Un pot de miel est un piège destiné à détecter, dévier, ou d'une certaine manière, contrecarrer les tentatives d'utilisation non autorisées de systèmes d'information Les honeypots

- 272. Une formation Interaction Honeypots à forte interaction Ce sont généralement des solutions complexes car elles impliquent de vrais systèmes d'exploitation et applications Rien n'est imité, les assaillants reçoivent des vraies informations Classification des honeypots

- 273. Une formation Production Les pots de miel de production sont faciles à utiliser, ne capturent que des informations limitées et sont principalement utilisés par les entreprises. Classification des honeypots

- 274. Une formation Les pots de miel de la recherche sont complexes à déployer et à maintenir, capturent des informations détaillées et sont utilisés principalement par des organisations de recherche, militaires ou gouvernementales Classification des honeypots

- 275. Conpot/Gaspot/TPot

- 277. Une formation Lab : Les honeypots

- 278. Conclusion et perspectives Une formation Hamza KONDAH

- 279. Une formation Bilan de la formation Présentation de la formation Les aspects de la sécurité systèmes industriels La sécurité des attaques sur les protocoles et PLC Test d’intrusion Attaques sur les réseaux sans fils Analyse de malware ICS/SCADA La sécurité physique La défense en profondeur Conclusion et perspectives